粗心程序员惨遭删库勒索

申明:本地测试为授权操作,请遵守法律,切勿对网站进行未授权的恶意攻击渗透

MongoDB遭遇删库勒索漏洞

0X01 漏洞介绍

最近在看的项目源代码用到很多类型的数据库,除了上次我们讲到redis数据库

这次我又发现,除了已知的redis之外,MongoDB数据库也可能存在未授权登录

这里我们对MongoDB不做特别介绍,只需要知道该漏洞,和上次的redis漏洞一样初始化运行时候,默认都是没有密码的

且没有严格的访问控制,容易造成任意用户登录等问题

0X02 漏洞利用

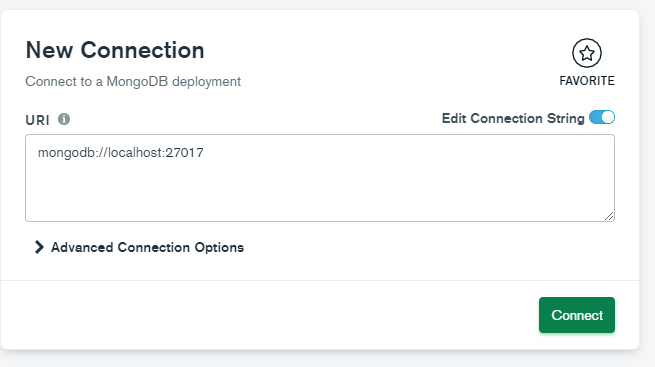

信息搜集一番,安装MongoDB Compass,根据ip和端口号尝试连接

通过输入ip:port连接成功!

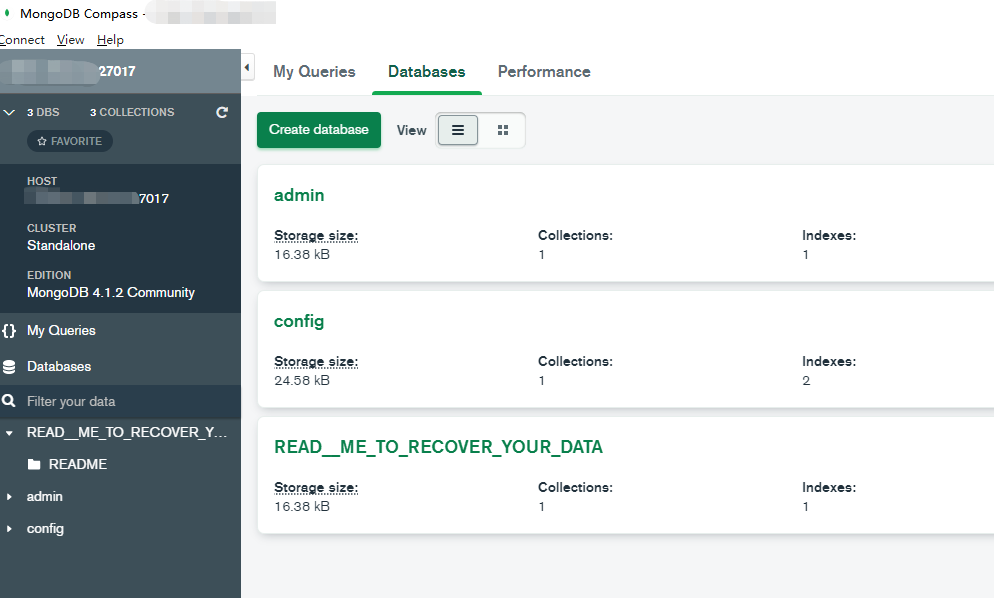

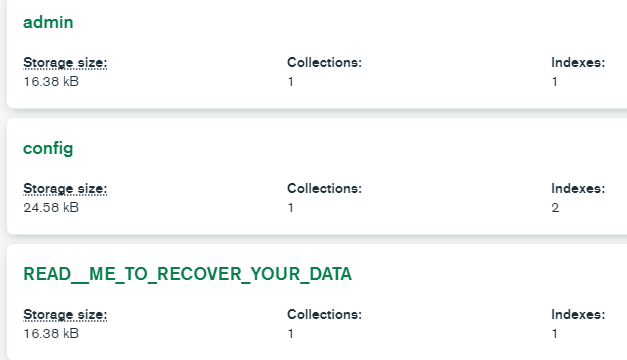

查看数据库 Database,发现有三个admin,config和一个显著的Readme to recover your data

查看ReadMe和其他数据库,发现该数据库已经被dump了

且攻击者留下信息,要求48h内汇款比特币交易,才会将数据还给你

All your data is a backed up. You must pay 0.03 BTC to 1322TfVUsgwNkWupVwEdceyRYbEZeN9qCu 48 hours for recover it.

After 48 hours expiration we will leaked and exposed all your data.

In case of refusal to pay, we will contact the General Data Protection Regulation, GDPR and notify them that you

store user data in an open form and is not safe. Under the rules of the law, you face a heavy fine or arrest and

your base dump will be dropped from our server! You can buy bitcoin here, does not take much time to buy

https://localbitcoins.com or https://buy.moonpay.io/

After paying write to me in the mail with your DB IP: recmydb+1vqt9@onionmail.org and you will receive a link to download your database dump.

到目前为止,我们已经展示了两个数据库相关的利用手段特别傻瓜的漏洞,均为未授权访问类型的漏洞

即通过远程连接无密码登录服务器数据库,并可以对数据库进行若干操作

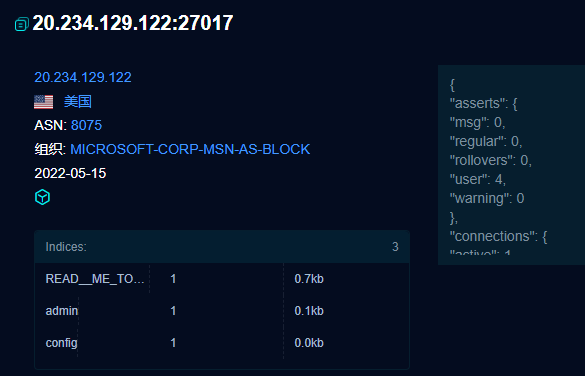

灵机一动,我们去fofa(网络空间扫描)看看其他机器是否有类似的漏洞

果不其然,很多ip都存在,且相当一部分机器已经被删库,并留下勒索信息

0X03 可能造成的影响:

首先数据库内容若非敏感信息,损失不严重

但我们发现任意登陆者都可以任意上传文件,推测可以造成服务器内存异常

这样就会使得原本正常运行在该服务器上的服务无法很好地运行

0X04 可能造成的影响:

若不需要mongodb可以将其卸载 然后设置好权限 去掉外网访问权限

其他修复意见见网络

0X05 相关博客

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 kitescat' blog!